가. 최근 보안 동향

- 최근 생성형 AI(*)인 클로드(*)를 활용한 해킹 공격 및 방어 사례가 증가하고 있다.

*생성형 AI(Generative AI, Gen AI): 기존 데이터를 학습하여 새로운 데이터(예: 글, 이미지, 음성 등)를 생성할 수 있는 인공지능 기술이다.

*클로드(Claude): 앤트로픽(Anthropic)에서 개발한 생성형 AI로, 프로그래밍(코딩)에 특화되어 있다.

Disrupting the first reported AI-orchestrated cyber espionage campaign

A report describing an a highly sophisticated AI-led cyberattack

www.anthropic.com

- 클로드를 보안 도구(예: Burp Suite, Nmap)와 연동하면 웹 취약점 발생 포인트를 자동으로 탐지하고, 발견된 취약점에 대한 설명과 대응 방안을 보고서 형태로 제공받을 수 있다.

AI를 활용한 네트워크 스캔 방법(Nmap+Claude+MCP)

가. 최근 보안 동향- 최근 생성형 AI(*)인 클로드(*)를 활용한 해킹 공격 및 방어 사례가 증가하고 있다.*생성형 AI(Generative AI, Gen AI): 기존 데이터를 학습하여 새로운 데이터(예: 글, 이미지, 음성 등

hagsig.tistory.com

- 아래의 설치 가이드를 참고하여 클로드를 활용한 웹 취약점진단/모의해킹 방법을 학습해 보자.

나. AI 웹 모의해킹 환경 구축

1. 자바(JAVA) 설치

- 클로드와 버프스위트(*)를 사용하기 위해서는 자바설치 및 환경변수(PATH)에 등록되어 있어야 한다.

- PC에 자바가 설치되어 있지 않은 경우, 아래의 링크에 접속하여 다운로드 및 설치한다.

*버프스위트(BurpSuite, 버프슈트): 웹 애플리케이션의 보안을 점검하고 취약점을 찾는 데 사용되는 대표적인 보안 도구이다.

Download the Latest Java LTS Free

Subscribe to Java SE and get the most comprehensive Java support available, with 24/7 global access to the experts.

www.oracle.com

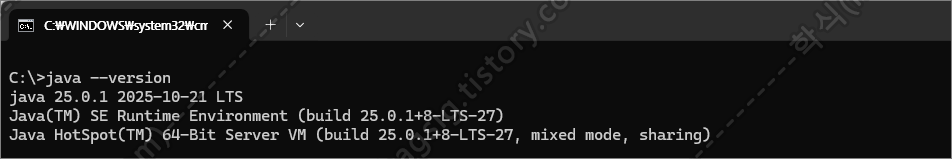

- 명령프롬프트(CMD)에서 아래의 명령어를 입력하여 자바 설치 및 환경변수 등록이 완료되었는지 확인한다.

java --version

*위와 같이 출력되면 자바가 정상적으로 설치되어 환경변수에 등록된 것이다.

2. BurpSuite 및 MCP Server 설치

2-1. BurpSuite 설치

- 아래의 사이트에 접속하여 버프스위트를 설치한다. 무료버전인 Community Edition를 설치해도 상관없다.

Web Application Security, Testing, & Scanning - PortSwigger

PortSwigger offers tools for web application security, testing, & scanning. Choose from a range of security tools, & identify the very latest vulnerabilities.

portswigger.net

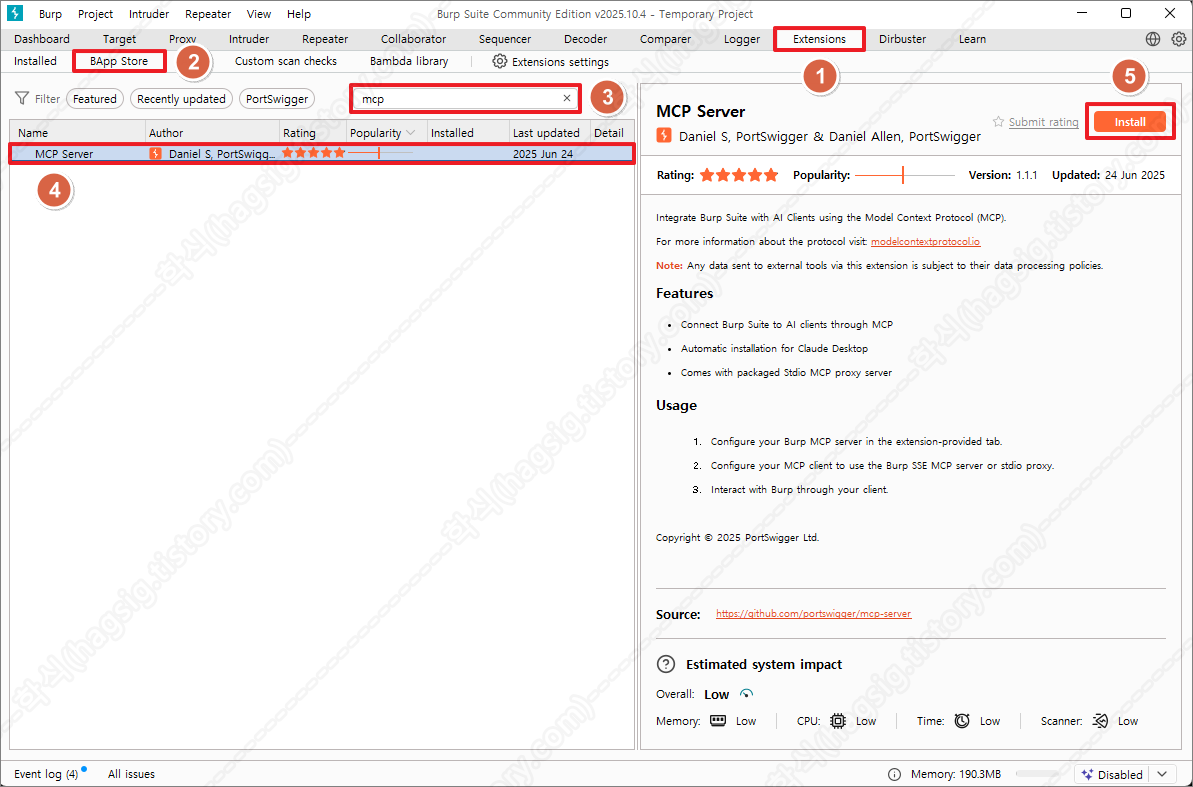

2-2. MCP Server 설치

- 아래의 순서대로 진행하여 버프스위트에 MCP Server(*)를 설치한다.

순서: Extensions → BApp Store → "mcp" 입력 → MCP Server 선택 → Install 버튼 클릭

* MCP(Model Context Protocol): 생성형 AI가 긴 대화나 복잡한 내용을 더 잘 기억하고 처리할 수 있도록 도와주는 기술이다.

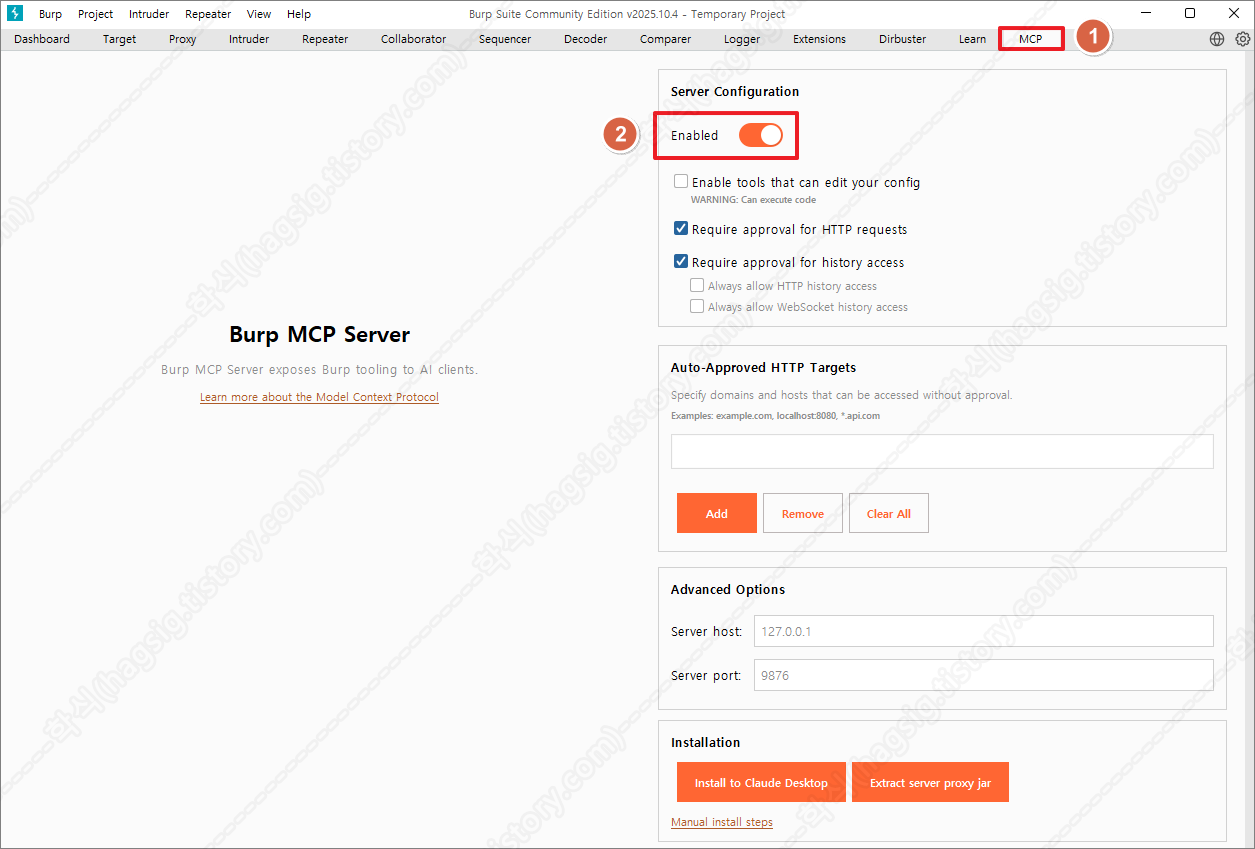

- 버프스위트에 생성된 MCP 메뉴를 클릭한뒤, Enabled 버튼을 눌러 Burp MCP Server를 활성화한다.

- Burp MCP Server 옵션

| 옵션 | 설명 |

| Enable tools that can edit your config | AI가 BurpSuite 설정을 수정할 수 있게한다.(예: 프록시 설정, 스캐너 옵션 등) |

| Require approval for HTTP requests | AI가 HTTP 요청을 보내기전에 사용자에게 승인을 받도록 한다. |

| Require approval for history access | AI가 HTTP/WebSocket 히스토리에 접근하기 전에 승인을 받도록 한다. |

| Always allow HTTP history access | 위 승인 옵션과 상관없이 AI가 HTTP 히스토리 접근을 항상 허용한다. |

| Always allow WebSocket history access | 위 승인 옵션과 상관없이 AI가 WebSocket 히스토리 접근을 항상 허용한다. |

| Auto-Approved HTTP Targets | 등록된 도메인에 한하여 AI가 승인을 받지 않아도 접근을 항상 허용한다. |

| Advanced Options | Burp MCP Server가 사용할 IP address와 Port를 지정한다. |

| Install to Claude Desktop | Claude Desktop에 Burp Suite MCP 서버를 설치/연결하는 기능이다. |

| Extract server proxy jar | Burp MCP Server의 프록시 JAR 파일을 추출하는 기능이다. |

3. Claude Desktop 설치

- 아래의 사이트에 접속하여 클로드 데스크톱 버전을 설치한다.

Download Claude

Download Claude for your desktop or mobile device.

www.claude.com

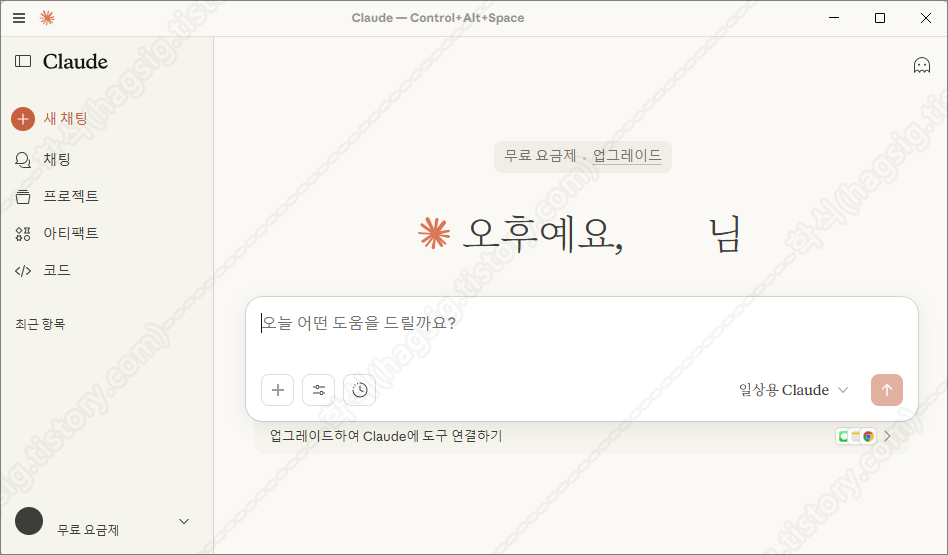

- 설치 후 아래와 같이 로그인 화면이 뜨면 본인의 계정으로 로그인한다. 계정이 없을 경우 생성한다.

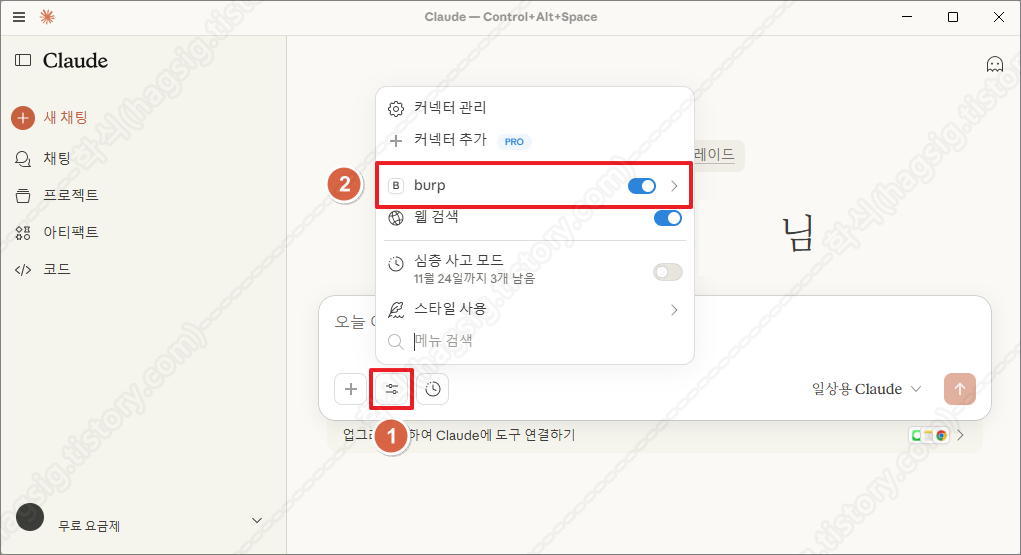

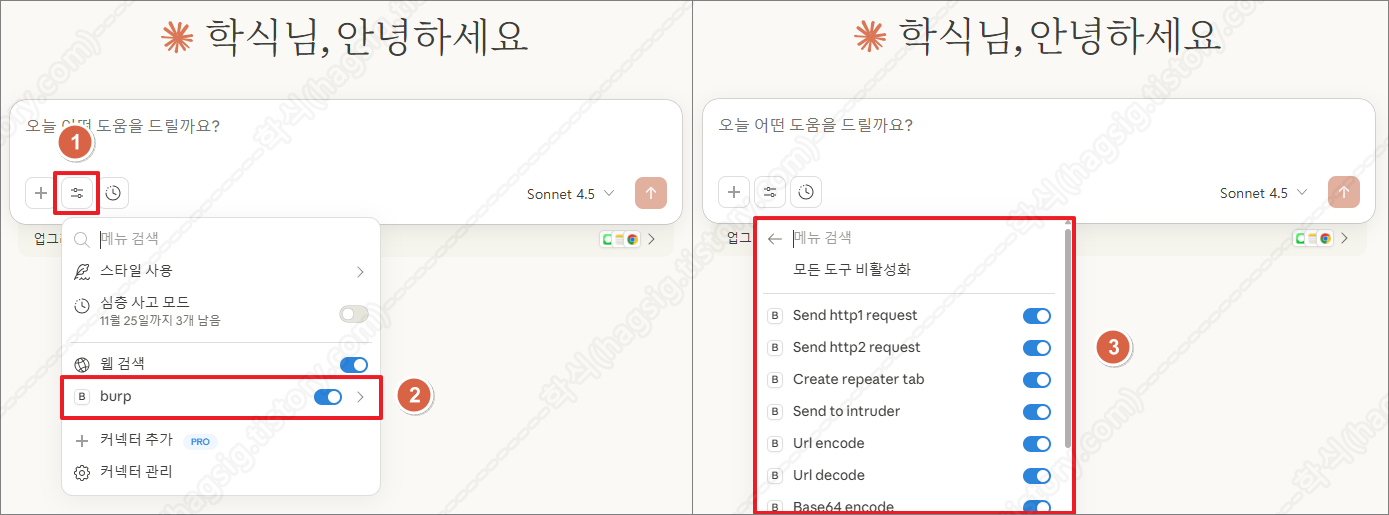

- 사용자 프롬프트 입력란의 설정 버튼을 눌렀을 때 아래의 사진과 같이 burp가 뜬다면, 클로드와 BurpSuite의 MCP 서버가 정상적으로 연동된 것이다.

※ 만약 burp가 뜨지 않는다면 클로드 데스트톱을 완전히 종료한 뒤 다시 실행한다.

- 클로드 burp 옵션(도구)

| 옵션(도구) | 설명 |

| Set active editor contents | 현재 활성화된 Burp Suite 편집기(Repeater, Intruder 등)의 내용을 설정/변경한다. |

| Get active editor contents | 현재 활성화된 Burp Suite 편집기(Repeater, Intruder 등)의 내용을 분석한다. |

| Set proxy intercept state | Burp Proxy의 Intercept 기능을 켜거나 끌 수 있다. |

| Set task execution engine state | Burp의 스캔이나 자동화 등과 같은 작업을 실행하거나 일시정지할 수 있다. |

| Get proxy http history | 버프스위트 HTTP 히스토리의 요청/응답 내용을 조회한다. |

| Get proxy http history regex | 정규표현식(regex)을 사용하여 HTTP 히스토리를 필터링해서 조회한다. |

| Get proxy websocket history | 버프스위트 websocker 히스토리 내용을 조회한다. |

| Get proxy websocket history regex | 정규표현식(regex)을 사용하여 websocker 히스토리를 필터링해서 조회한다. |

| Output project options | 현재 프로젝트 설정을 JSON 형식으로 출력한다. |

| Output user options | 현재 사용자 레벨의 설정을 JSON 형식으로 출력한다. |

| Set project options | 프로젝트 설정을 JSON 형식으로 변경한다. |

| Set user options | 사용자 레벨의 설정을 JSON 형식으로 변경한다. |

| URL encode | 문자열을 URL 인코딩한다. |

| URL decode | URL 인코딩된 문자열을 디코딩한다. |

| Base64 encode | 문자열을 Base64로 인코딩한다. |

| Base64 decode | Base64 인코딩된 문자열을 디코딩한다. |

| Generate random string | 지정된 길이와 문자 집합으로 랜덤 문자열을 생성한다. |

| Send http1 request | HTTP/1.1 요청을 직접 전송하고 응답을 받는다. |

| Send http2 request | HTTP/2 요청을 직접 전송하고 응답을 받는다. |

| Create repeater tab | Burp Repeater에 새 요청을 추가할 수 있고, 사용자가 수정/재전송할 수 있다. |

| Send to intruder | Burp Intruder로 요청을 보내 자동화 공격을 수행할 수 있다. |

다. AI 웹 모의해킹 수행

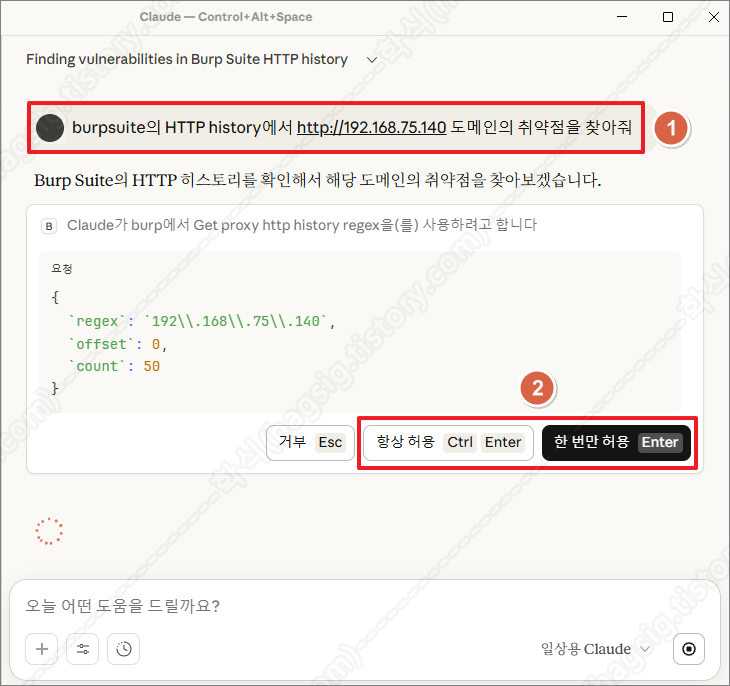

- 위 사전준비 과정을 모두 마쳤다면 생성형 AI인 클로드를 이용하여 웹 취약점진단/모의해킹을 수행할 수 있다.

- 클로드의 사용자 프롬프트에 아래와 같은 문구를 입력하여 취약점을 찾아보라고 지시한다.

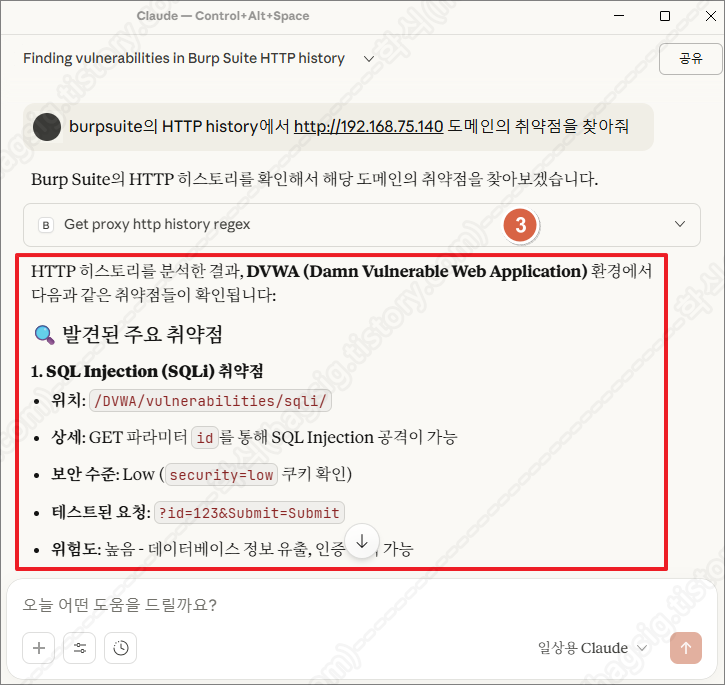

- 클로드가 버프스위트 히스토리를 분석하여 타겟에 대한 취약 포인트를 아래의 사진과 같이 찾아준다.

"burpsuite의 HTTP history에서 http://192.168.75.140 도메인의 취약점을 찾아줘"

라. 참고자료

https://github.com/LvL23HT/Next-Level-Pentesting-Using-Claude-AI-with-Burp-Suite-Community-via-MCP

GitHub - LvL23HT/Next-Level-Pentesting-Using-Claude-AI-with-Burp-Suite-Community-via-MCP: If you're using Burp Suite Community E

If you're using Burp Suite Community Edition and want to supercharge your workflow with some powerful AI assistance – without needing Burp Pro – then this guide is going to blow your mind. - Lv...

github.com

'AI 취약점진단 · 모의해킹' 카테고리의 다른 글

| AI를 활용한 하위 디렉터리/서브도메인 스캔(Gobuster+Claude+MCP) (0) | 2025.11.21 |

|---|---|

| AI를 활용한 네트워크 스캔 방법(Nmap+Claude+MCP) (0) | 2025.11.20 |

| '25 OWASP LLM03: Supply Chain 공격 유형 (0) | 2025.11.11 |

| '25 OWASP LLM02: Sensitive Information Disclosure 공격 유형 (0) | 2025.11.08 |

| '25 OWASP LLM01:Prompt Injection 공격 유형 (0) | 2025.06.30 |