AWS Certified Cloud Practitioner 자격증 시험 핵심 요약 노트

※ 본 게시글은 "AWS Cloud Practitioner Essentials (Korean) (Na) (한국어 강의)"를 참고하여 작성하였음.

https://explore.skillbuilder.aws/learn/courses/13522/aws-cloud-practitioner-essentials-hangug-eo

Self-paced digital training on AWS - AWS Skill Builder

explore.skillbuilder.aws

가. AWS 공동 책임 모델

- 책임 주체를 AWS와 고객으로 나누어, 각자의 영역을 책임지는 것을 AWS 공동 책임 모델이라 한다.

| 책임 주체 | AWS 환경 부분 |

| 고객 책임 (클라우드 내부의 보안) |

고객 데이터 |

| 플랫폼, 애플리케이션, Identity and Access Management(IAM) | |

| 운영 체제, 네트워크/방화벽 구성 | |

| 클라이언트 측 데이터 암호화, 서버 측 데이터 암호화, 네트워킹 트래픽 보호 | |

| AWS 책임 (클라우드 자체의 보안) |

소프트웨어 : 컴퓨팅, 스토리지, 데이터베이스, 네트워킹 |

| 하드웨어: 리전, 가용 영역, 엣지 로케이션 |

나. 사용자 권한 및 액세스

1. AWS Identity and Access Management (AWS IAM)

- AWS 클라우드 리소스에 대한 보안 인증(Authentication) 및 권한 관리(Authorization)를 제공하는 서비스이다.

- 사용자(User), 그룹(Group), 역할(Role), 정책(Policy), 다중인증(MFA) 기능을 조합하여 사용할 수 있다.

2. AWS 계정 루트 사용자 (AWS Account Root User)

- AWS 계정을 생성할 때 자동으로 생성되는 최고 관리자 계정이다.

- 모든 AWS 리소스 및 서비스에 대한 권한을 가지므로, 일상 작업에서는 해당 계정을 사용하지 않는 것을 권고하고 있다.

- 대신 첫 번째 IAM 사용자를 생성하고, 이 사용자에게 다른 사용자를 생성할 수 있는 권한을 할당하여 사용한다.

- 루트 사용자는 루트 사용자만 수행할 수 있는 작업(예: 이메일 주소 변경, Support 플랜 변경) 시에만 사용한다.

3. IAM 사용자 (AWS IAM User)

- AWS에서 생성하는 자격증명으로, IAM 사용자는 AWS 서비스 및 리소스와 상호작용하는 사람 또는 애플리케이션을 말한다.

- 이름과 자격증명으로 구성되며, 새 IAM 사용자 생성 시 부여된 권한이 없으므로 필요한 권한을 부여해주어야 한다.

- AWS에 액세스 해야 하는 각 사용자마다 개별 IAM 사용자를 생성하여 사용하는 것을 권고한다.

4. IAM 정책

- AWS 서비스 및 리소스에 대한 사용자의 권한이 작성된 문서(json 기반)이다.

- 리소스의 액세스 수준을 지정할 수 있으며, 최소 권한 보안 원칙에 따라 필요 이상의 권한을 부여하지 않는 것을 권고한다.

- 예시 : 사용자가 AWS 계정 내의 모든 Amazon S3 버킷에 액세스 하거나 특정 버킷에만 액세스 하도록 허용할 수 있다.

5. IAM 그룹

- IAM 사용자 모음으로, 그룹에 IAM 정책을 할당하면 해당 그룹의 모든 사용자에게 정책에 지정된 권한이 부여된.

6. IAM 역할

- 임시로 권한에 액세스 하기 위해 수임할 수 있는 자격 증명이다.

- 역할을 맡을 시 이전 역할에 지정된 모든 이전 권한을 포기하고 새 역할에 지정된 권한을 수임하게 된다.

- 서비스 또는 리소스에 대한 액세스 권한을 장기적이 아니라 일시적으로 부여해야 하는 상황에 이상적이다.

7. 다중 인증 (MFA)

- AWS 계정에 추가 보안 계층 제공을 위해, 신원을 확인하기 위한 여러 가지 정보를 요구한다.

다. AWS Organizations

1. AWS Organizations

- AWS 계정 중앙 집중식 관리 서비스로, 여러 계정들을 하나의 조직으로 결합하여 중앙에서 관리할 수 있다.

- 조직의 기본 계정을 사용하여 모든 멤버 계정을 통합하고 비용을 지불할 수 있는 통합 결제를 사용할 수 있다.

- 서비스 제어 정책(SCP)을 사용하여 조직 내 멤버 계정에 대한 권한을 중앙에서 제어할 수 있다.

- SCP를 조직 루트, 개별 멤버 계정 또는 조직단위(OU)에 적용할 수 있다.

- SCP를 통해 각 멤버 계정에서 액세스 할 수 있는 AWS 서비스, 리소스, 개별 API 작업, 사용자 및 역할을 제한한다.

2. 조직 단위 (OU)

- 계정을 조직 단위(OU)로 그룹화하여 비슷한 비즈니스 또는 보안 요구 사항이 있는 계정을 손쉽게 관리할 수 있다.

- OU에 정책을 적용하면 OU의 모든 계정이 정책에 지정된 권한을 자동으로 상속한다.

라. 규정 준수

1. AWS Artifact

- AWS 보안 및 규정 준수 보고서 및 일부 온라인 계약에 대한 온디맨드 액세스를 제공하는 서비스이다.

- AWS Artifact는 AWS Artifact Agreements 및 AWS Artifact Reports의 두 가지 기본 섹션으로 구성된다.

1-1. AWS Artifact 계약

- 개별 계정 및 AWS Organizations 내 모든 계정에 대한 계약을 검토, 수락 및 관리할 수 있다.

- HIPAA와 같은 특정 규정의 적용을 받는 고객의 요구 사항을 해결하기 위한 다양한 유형의 계약이 제공된다.

1-2. AWS Artifact 보고서

- AWS Artifact 보고서는 외부 감사 기관이 작성한 규정 준수 보고서를 제공한다.

- AWS Artifact 보고서는 릴리스 된 최신 보고서가 반영되어 항상 최신 상태로 유지된다.

- 감사 또는 규제 기관에 AWS 보안 제어 항목의 증거로서 AWS 감사 아티팩트를 제공하면 된다.

2. 고객 컴플라이언스 센터

- AWS 규정 준수 관련 리소스를 제공하며, 다양한 산업의 규정 준수 및 감사 사례를 확인할 수 있다.

- 주요 규정 준수 질문에 대한 AWS 답변, AWS 위험 및 규정 준수 개요, 보안 감사 체크리스트 주제에 관한 규정 준수 백서 및 설명서에 액세스 할 수 있다.

마. 서비스 거부 공격

1. 서비스 거부 공격 (DOS)

- 사용자들이 웹 사이트 또는 애플리케이션을 이용할 수 없게 만들려는 공격이다.

- 단일 위협 행위자가 하나의 웹 사이트 또는 애플리케이션을 표적으로 삼는다.

2. 분산 서비스 거부 공격 (DDOS)

- 여러 소스를 사용하여 웹 사이트 또는 애플리케이션을 사용할 수 없게 하는 공격이다.

- 단일 공격자는 감염된 여러 컴퓨터를 이용하여 과도한 트래픽을 웹 사이트 또는 애플리케이션으로 전송한다.

3. AWS 실드 (AWS Shield)

- DDoS 공격으로부터 애플리케이션을 보호하는 서비스로, Standard 및 Advanced 두 가지 보호 수준을 제공한다.

3-1. AWS Shield Standard

- 모든 AWS 고객을 자동으로 보호하는 무료 서비스로, DDoS 공격으로부터 보호한다.

- 다양한 분석 기법을 사용하여 실시간으로 악성 트래픽을 탐지하고 자동으로 완화한다.

3-2. AWS Shield Advanced

- 상세한 공격 진단 및 정교한 DDoS 공격을 탐지하고 완화할 수 있는 기능을 제공하는 유료 서비스다.

- 복잡한 DDoS 공격을 완화하기 위한 사용자 지정 규칙을 작성하여 AWS Shield를 AWS WAF와 통합할 수 있다.

바. 추가 보안 서비스

1. AWS Key Management Service (AWS KMS)

- 데이터를 암호화하는 데 사용되는 암호화 키를 생성 및 관리할 수 있다.

- 광범위한 서비스 및 애플리케이션에서 키 사용을 제어할 수 있다.

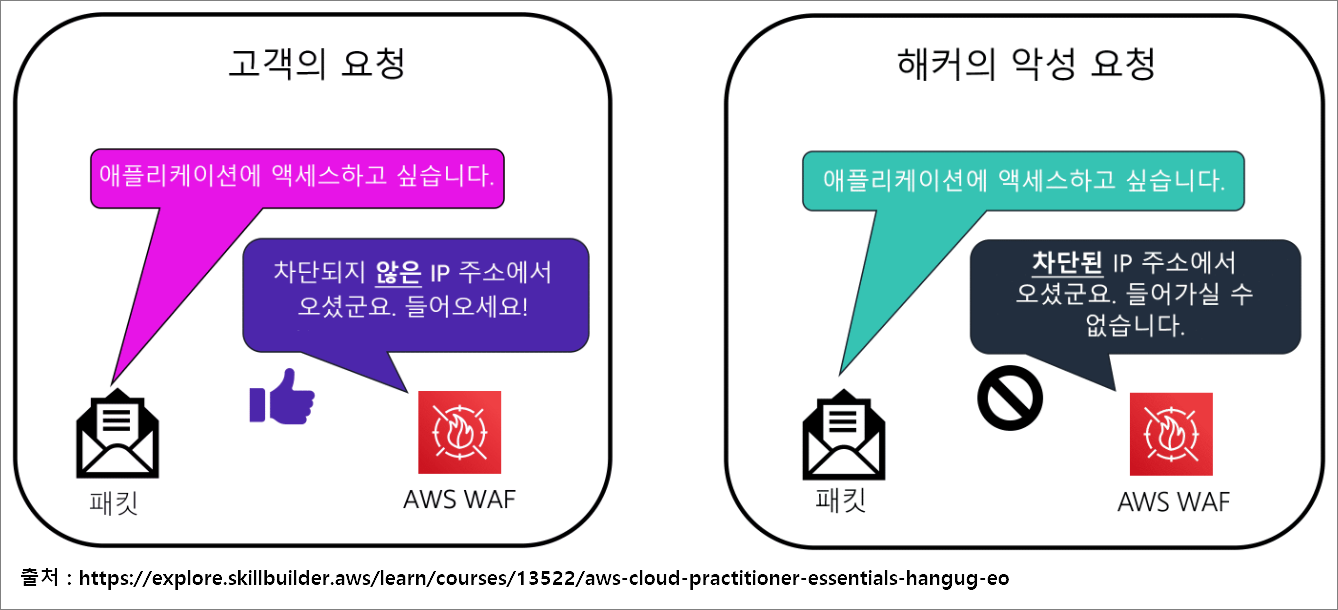

2. AWS WAF

- 웹 애플리케이션으로 들어오는 네트워크 요청을 모니터링할 수 있는 웹 애플리케이션 방화벽이다.

- Amazon CloudFront 및 Application Load Balancer와 함께 작동된다.

- 요청이 들어오면 웹 ACL에서 구성한 규칙 목록을 확인하여 애플리케이션에 대한 액세스를 허용하거나 거부한다.

3. Amazon Inspector

- 자동화된 보안 평가를 실행하여 애플리케이션의 보안 및 규정 준수를 개선할 수 있는 서비스다.

- EC2 인스턴스에 대한 오픈 액세스, 취약한 SW 버전 설치와 같은 보안 모범 사례 위반 및 보안 취약성을 애플리케이션에서 검사한다.

- 평가를 수행한 후에 보안 탐지 결과 목록을 제공하며, 각 보안 문제에 대한 자세한 설명 및 권장 해결 방법이 포함된다.

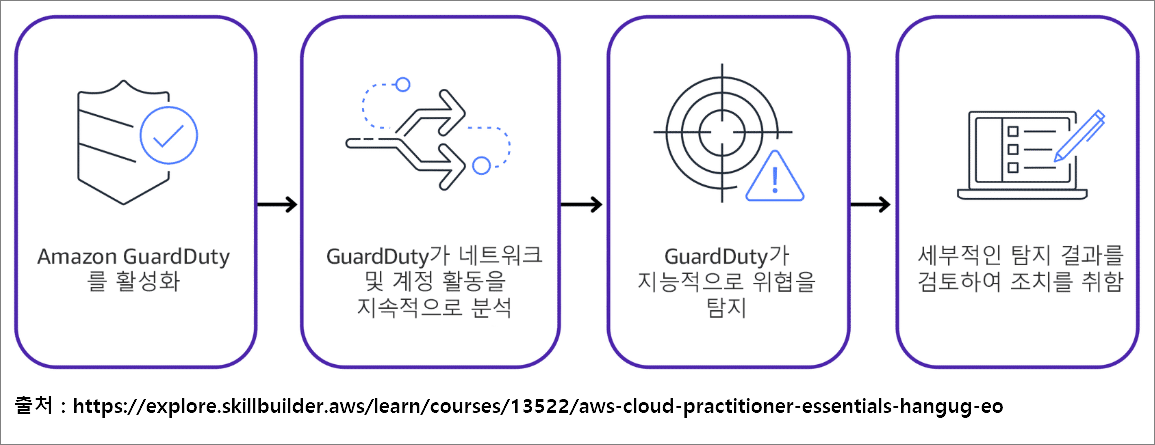

4. Amazon GuardDuty

- AWS 인프라 및 리소스에 대한 지능형 위협 탐지 기능을 제공하는 서비스다.

- AWS 환경 내의 네트워크 활동 및 계정 동작을 지속적으로 모니터링하여 위협을 식별한다.

- 위협을 탐지한 경우 AWS 관리 콘솔에서 위협에 대한 자세한 탐지 결과를 검토할 수 있다.

사. 연습 문제

1. 다음 중 고객의 책임은 무엇입니까? (2개 선택)

1) 네트워크 인프라 유지 관리

2) Amazon EC2 인스턴스에서 소프트웨어 패치 적용

3) 데이터 센터에서 물리적 보안을 구현

4) Amazon S3 객체에 대한 권한 설정

5) Amazon EC2 인스턴스를 실행하는 서버 유지 관리

정답 : 2, 4

2. AWS Organizations에서 서비스 제어 정책(SCP)을 구성하고 있습니다. SCP는 어떤 자격 증명과 리소스에 적용할 수 있습니까? (2개 선택)

1) IAM 사용자

2) IAM 그룹

3) 개별 멤버 계정

4) IAM 역할

5) 조직 단위(OU)

정답 : 3, 5

3. 다음 중 AWS Artifact에서 수행할 수 있는 작업은 무엇입니까? (2개 선택)

1) 온디맨드로 AWS 규정 준수 보고서에 액세스

2) 중앙 위치에서 여러 AWS 계정을 통합 및 관리

3) 사람과 애플리케이션이 AWS 서비스 및 리소스와 상호 작용할 수 있도록 사용자를 생성

4) 서비스 제어 정책(SCP)을 구성하여 계정의 권한을 설정

5) AWS와의 계약을 검토, 수락 및 관리

정답 : 1, 5

4. 다음 중 IAM 정책을 가장 잘 설명한 것은 무엇입니까?

1) AWS 계정에 추가 보호 계층을 제공하는 인증 프로세스

2) AWS 서비스 및 리소스에 대한 권한을 부여하거나 거부하는 문서

3) 임시로 권한에 액세스 하기 위해 수임할 수 있는 자격 증명

4) AWS 계정을 처음 만들면 설정되는 자격 증명

정답 : 2

5. 직원이 여러 Amazon S3 버킷을 생성하기 위해 임시 액세스 권한이 필요합니다. 다음 중 이 작업에 가장 적합한 옵션은 무엇입니까?

1) AWS 계정 루트 사용자

2) IAM 그룹

3) IAM 역할

4) 서비스 제어 정책(SCP)

정답 : 3

6. 다음 중 최소 권한 원칙을 가장 잘 설명한 것은 무엇입니까?

1) IAM 사용자를 하나 이상의 IAM 그룹에 추가

2) 액세스 제어 목록에서 패킷의 권한을 확인

3) 특정 작업을 수행하는 데 필요한 권한만 부여

4) 하나 이상의 디바이스에서 시작하는 서비스 거부 공격을 수행

정답 : 3

7. 다음 중 애플리케이션을 분산 서비스 거부(DDoS) 공격으로부터 보호하는 데 도움이 되는 서비스는 무엇입니까?

1) Amazon GuardDuty

2) Amazon Inspector

3) AWS Artifact

4) AWS Shield

정답 : 4

8. 다음 중 AWS Key Management Service(AWS KMS)가 수행할 수 있는 작업은 무엇입니까?

1) 다중 인증(MFA) 구성

2) AWS 계정 루트 사용자 암호 업데이트

3) 암호화 키 생성

4) 사용자 및 그룹에 권한 할당

정답 : 3