가. FTK Imager 정의 및 설치방법

1. FTK Imager 란?

- 디지털 증거 수집 및 분석에 사용되는 무료 포렌식 도구로, 디스크 이미징과 삭제된 데이터 복구 등의 기능을 제공한다.

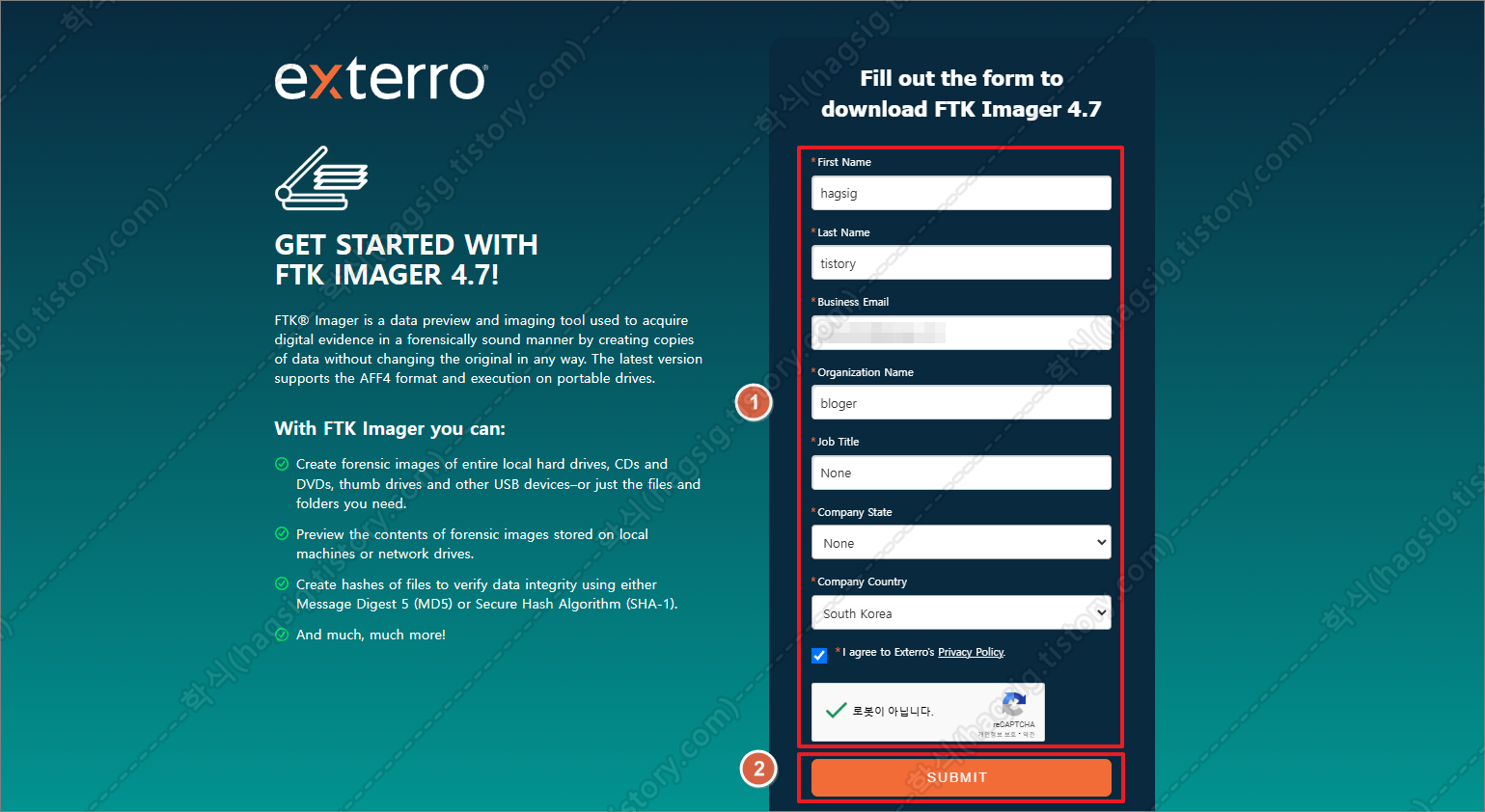

2. 설치 방법

- 아래의 사이트에 접속한 뒤 'Free Download' 버튼 클릭, 개인정보 입력 후 다운로드한 뒤 설치한다.

https://www.exterro.com/digital-forensics-software/ftk-imager

FTK Imager - Forensic Data Imaging and Preview Solution | Exterro

FTK Imager, the choice for global digital forensics professionals. Quick, forensically sound data preview and imaging for electronic device investigations.

www.exterro.com

- 위 과정이 번거롭거나 포터블(Portable, 실행파일) 버전이 필요하다면 아래의 파일을 다운로드한 뒤 압축을 해제한다.

3. 화면 구성

- 설치한 "FTK Imager.exe" 파일을 실행하면 아래와 같이 네가지 화면으로 분할되어 있다.

| FTK Imager 화면 구성 설명 | |

| ① Evidence | 로드한 데이터의 구조와 계층을 트리 형태로 보여준다. |

| ② File List | 선택된 데이터의 세부 파일 목록을 보여준다. |

| ③ Custom Content Sources | 선택된 파일, 폴더의 복사 또는 추출을 위해 추가한 데이터 소스를 보여준다. |

| ③ Properties | 선택한 파일의 상세 속성(크기, 경로, 시간 정보 등)을 보여준다. |

| ③ Hex Value Interpreter | 파일의 바이너리 데이터를 16진수(Hex)와 ASCII로 보여준다. |

| ④ Viewer | 선택한 파일의 내용을 미리보기 형식으로 보여준다. |

나. 디스크 이미징

1. 이미징 종류

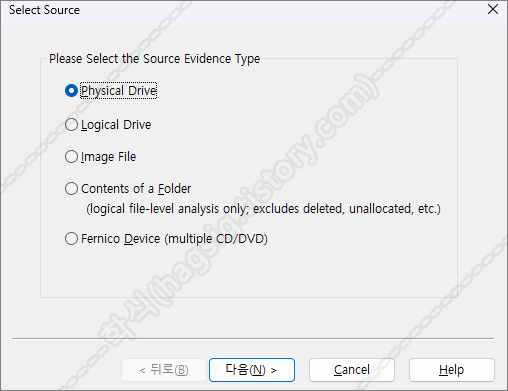

- File → Create Disk Image 또는 메인화면의 드라이브 모양의 아이콘 클릭한다.

- 아래 사진과 같이 5개 유형으로 대상을 *이미징(imaging)을 할 수 있다.

*이미징 : 디스크 드라이브, 파티션 또는 특정 저장 장치의 복제본을 생성하는 작업을 의미한다.

| Create Disk Image Select Source 옵션 설명 | |

| Pysical Drive | 물리적 드라이브 전체를 대상으로 이미지를 생성한다. |

| 디스크의 모든 섹터를 포함하므로 파티션, 삭제된 데이터, 비할당 영역까지 복사된다. | |

| Local Drive | 디스크의 논리적 파티션(예: C:, D:) 단위로 이미지를 생성한다. |

| 운영 체제에서 접근 가능한 데이터만 포함된다. | |

| Image File | 기존의 디스크 이미지 파일(예: E01, DD)을 추가하거나 복사본을 생성한다. |

| 다른 포렌식 도구에서 생성된 이미지 파일을 불러오거나 관리할 때 사용된다. | |

| Contents of a Folder | 특정 폴더의 내용만 이미지로 생성한다. |

| 전체 디스크가 아닌 필요한 데이터만 추출할 때 유용하다. | |

| Fernico Device | Fernico라는 포렌식 하드웨어 장치에서 데이터를 추출하는 옵션이다. |

| 이 장치를 사용할 때만 활성화되며, 특정 장치에 저장된 데이터를 복사할 수 있다. | |

2. 이미징 방법

- 이미징 유형 및 대상을 선택한뒤 Finish 버튼을 누르고 Image Destination(s)에서 Add 버튼을 클릭한다.

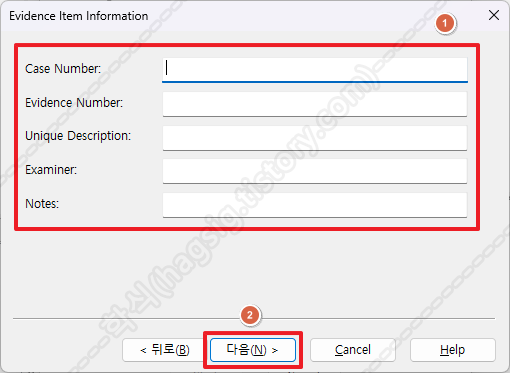

- 네가지 저장 형식 중 하나를 선택한 뒤 해당 이미징에 대한 설명을 입력한다.

| Select Image Type 옵션 설명 | |

| Raw | 디스크 섹터를 그대로 복사한 비압축 형식으로 파일크기가 원본 디스크와 동일하다. |

| SMART | 특정 포렌식 도구와의 호완성을 위해 사용된다. |

| E01 | 메타데이터(해시 값, 생성 시간 등)를 포함하며 압축 및 분할 지원을 제공한다.(가장 많이 사용) |

| AFF | 메타데이터 포함 및 압축 기능을 지원하며 오픈소스 형식으로 유연성과 확장성이 높다. |

| Evidence Item Information 옵션 설명 | |

| Case Number | 분석 중인 사건이나 조사와 관련된 고유 번호를 입력한다. |

| Evidence Number | 사건 내의 개별 증거에 부여된 고유 식별 번호이다. |

| Unique Description | 증거의 구체적이고 고유한 설명을 입력한다. |

| Examiner | 디지털 증거를 수집하거나 분석하는 조사관의 이름을 입력한다. |

| Notes | 작업 시 필요한 추가 정보나 주의사항을 자유롭게 입력한다. |

- 마지막으로 이미징 파일이 저장될 경로와 각종 옵션을 선택한 뒤 Start 버튼을 눌러 이미징을 시작한다.

| Select lmage Destination 옵션 설명 | |

| Image Fragment Size | 생성된 디스크 이미지를 분할 저장할 때 사용하는 옵션이다. 0으로 설정 시 다스크 분할 안 함. |

| Compression | 생성된 디스크 이미지를 분할 저장할 때 사용하는 옵션. 0으로 설정 시 압축 안 함. |

| Use AD Encryption | 증거의 구체적이고 고유한 설명을 입력한다. |

| Create Image 옵션 설명 | |

| Verify images after they are created | 디스크 이미지의 무결성을 검증하는 과정이 자동으로 실행됨. |

| Precalculate Progress Statistics | 이미지를 생성하기 전에 얼마나 시간이 걸릴지를 표시해줌. |

| Create directory listings of all files in the image after they are created | 이미징 파일 생성 후, 디스크 이미지 안에 포함된 모든 파일과 폴더의 목록을 텍스트 파일로 생성. |

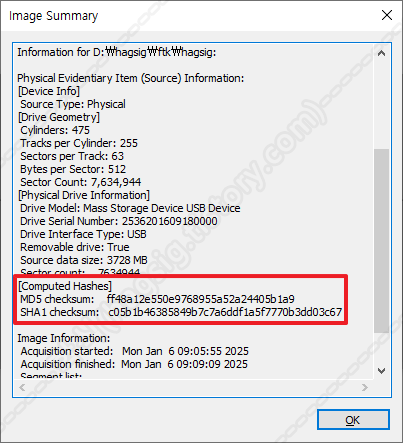

- 이미징 작업 완료 후 Image Summary 버튼을 누르면 이미징 파일의 해쉬값이 나타난다. 무결성 검증 시 사용하자.

*Image Summary 에 출력되는 내용은 이미징 결과를 저장하는 폴더에 텍스트 파일로도 저장되어 있다.

다. 데이터 로드 및 제거

1. 데이터 불러오는 방법

- File → Add Evidence Item 또는 메인화면의 플러스 모양 아이콘 클릭한다.

- 아래 사진과 같이 네가지 유형의 데이터를 불러올 수 있다.

| Add Evidence Item Select Source 옵션 설명 | |

| Pysical Drive | 컴퓨터의 물리적 디스크 전체를 대상으로 데이터를 로드. |

| 디스크 파티션 정보와 할당되지 않은 공간(Unallocated Space)까지 포함하여 분석 가능. | |

| 주로 하드 드라이브, SSD, USB 드라이브 등을 직접 분석할 때 사용. | |

| Local Drive | 사용 중인 컴퓨터의 **논리적 드라이브(파티션)**를 대상으로 데이터를 로드. |

| 특정 드라이브(C:, D: 등)만 선택적으로 분석 가능하며, 파일 시스템 수준에서 작업. | |

| Image File | 이전에 생성된 디스크 **이미지 파일(E01, DD, RAW 등)**을 불러와 분석. |

| 디지털 포렌식에서 데이터를 원본으로부터 안전하게 복제한 후 작업하는 방식. | |

| Contents of a Folder | 특정 폴더의 내용을 대상으로 데이터를 로드. |

| 개별 파일이나 디렉터리를 분석하고자 할 때 사용하며, 드라이브 전체를 로드하지 않아도 됨. | |

- 데이터 로드 유형을 선택한 뒤 로드 대상을 선택하고 Finish 버튼을 클릭한다.

- 로드 완료 시 Evidence Tree 화면에 로드된 대상의 정보가 트리형태로 표시된다.

- 만약 별도의 선택과정 없이 시스템에 연결된 모든 저장장치 데이터를 로드하고 싶다면 아래의 과정을 수행한다.

- File → Add All Evidence Item 또는 메인화면의 더블 플러스 모양 아이콘 클릭한다.

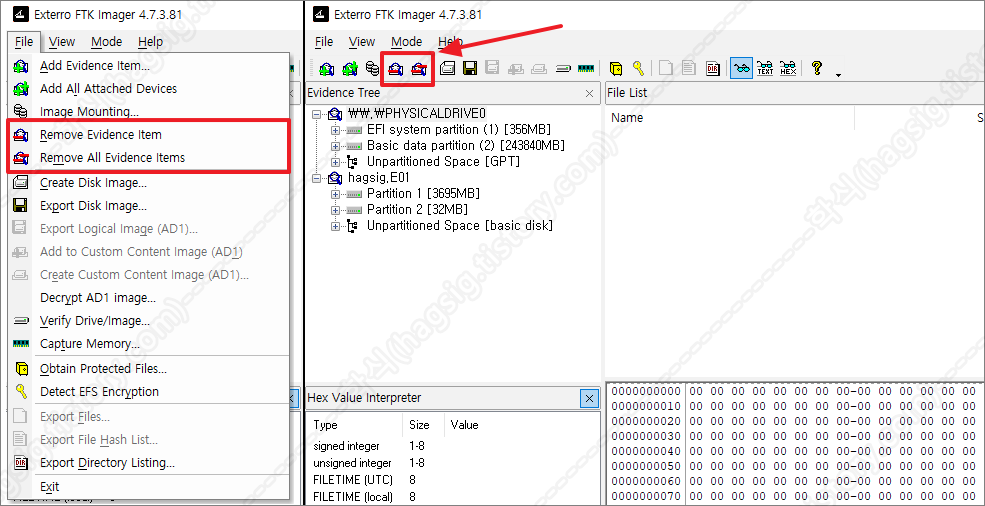

2. 로드한 데이터 제거 방법

- 로드한 이미지를 하나씩 제거하고 싶을 때 Remove Evidence Items 버튼을 클릭한다.

- File → Remove Evidence Item 또는 메인화면의 마이너스 아이콘 클릭

- 로드된 이미지를 모두 제거하고 싶다면 Remove All Evidence Items 버튼을 클릭한다.

- File → Remove All Evidence Items 또는 메인화면의 더블 마이너스 아이콘 클릭

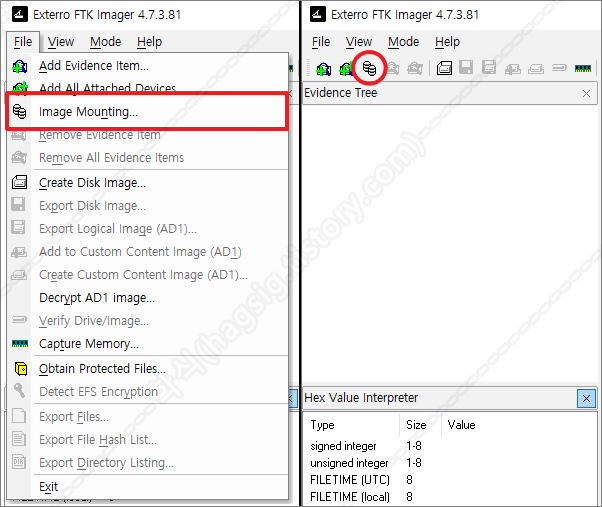

3. 이미지 마운팅 방법

- 저장된 이미지 파일을 논리적 장치로 연결해 드라이브 형태로 사용하고 싶을 경우 아래의 방법을 통해 마운팅 한다.

- File → Image Mounting 또는 메인화면의 데이터베이스 아이콘을 클릭한다.

- 이미지 파일 선택 후 Mount 버튼을 클릭한다.

| Mount Image To Drive 옵션 설명 | |

| ① Mount Type | 마운트하려는 데이터의 범위를 선택하는 옵션이다. |

| - Physical & Logical | 디스크의 물리적 데이터와 논리적 데이터(파일 시스템 전체)를 모두 마운트한다. |

| - Physical Only | 디스크의 물리적 데이터(섹터 수준)만 마운트한다. |

| - Logical Only | 논리적 데이터(파일 및 디렉터리 구조)만 마운트한다. |

| ② Drive Letter | 가상 드라이브에 할당할 **드라이브 문자(C:, D:, E: 등)**를 지정한다. |

| ③ Mount Method | 마운트된 디스크의 접근 방식과 권한을 설정하는 옵션이다. |

| - Block Drive / Read Only | 디스크 이미지를 블록 단위로 마운트하며, 읽기 전용 상태로 설정한다. |

| - Block Drive / Writable | 블록 단위로 마운트하며, 쓰기 가능 상태로 설정한다. |

| - File System / Read Only | 파일 시스템만 마운트하고 읽기 전용 상태로 설정한다. |

4. 이미지 마운팅 해제 방법

- 물리적 장치로 마운트 한 이미지를 해제하고 싶을 경우 아래의 순서대로 수행한다.

- File → Image Mounting → Unmount 순으로 클릭한다.

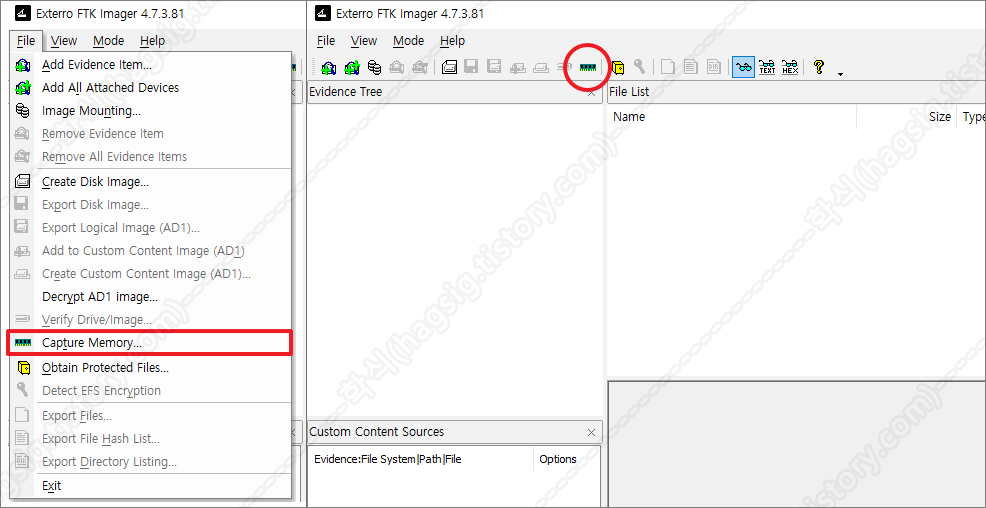

라. 메모리 덤프

- 컴퓨터 시스템의 RAM(Random Access Memory)에 저장된 데이터를 그대로 캡처하여 파일로 저장하는 작업을 말한다.

- FTK Imager는 메모리 덤프만 지원하므로 분석이 필요하다면 다른 도구를 이용하길 바란다.

1. 메모리 덤프 방법

- File → Capture Memory 또는 메인화면의 메모리 모양의 아이콘을 클릭한다.

- 메모리 덤프된 파일을 저장할 경로와 옵션을 선택한 뒤 Capture Memory 버튼을 클릭한다.

| Memory Capture 옵션 설명 | |

| Destination path | 캡처한 메모리 덤프 파일을 저장할 경로를 지정한다. |

| Destination filename | 저장될 메모리 덤프 파일의 이름을 설정한다. |

| Include pagefile | pagefile.sys을 포함할지 여부를 설정한다. *pagefile.sys : 시스템 메모리가 부족할 때 디스크에 저장되는 데이터이다. |

| Create AD1 file | 캡처된 데이터를 AD1 형식으로 저장할지 여부를 설정한다. *AD1 : 디지털 포렌식의 표준 이미지 포맷으로, 무결성 검증을 지원한다. |

마. 보호된 파일 추출

- 시스템에서 보호된 파일(암호화된 파일, 레지스트리 파일 등)을 추출하는 데 사용된다.

- 추출한 파일에 대한 분석은 FTK Imager에서 지원하지 않으므로 다른 도구를 통해 분석해야 한다.

1. 보호된 파일 추출 방법

- File → Obtain Protected Files 클릭 또는 메인화면의 노랑 네모 상자 아이콘을 클릭한다.

- 저장할 경로 지정과 옵션을 선택하고 OK 버튼을 클릭한다.

| Obtain System Files 옵션 설명 | |

| Destination for obtained files | 보호된 파일을 추출한 후 저장할 경로를 지정한다. |

| Minimum files for login password recovery | 로그인 비밀번호 복구를 위해 필요한 최소한의 파일(Hive 파일 등)을 추출한다. |

| Password recovery and all registry files | 비밀번호 복구에 필요한 파일뿐만 아니라, 모든 레지스트리 파일을 추가로 추출한다. |

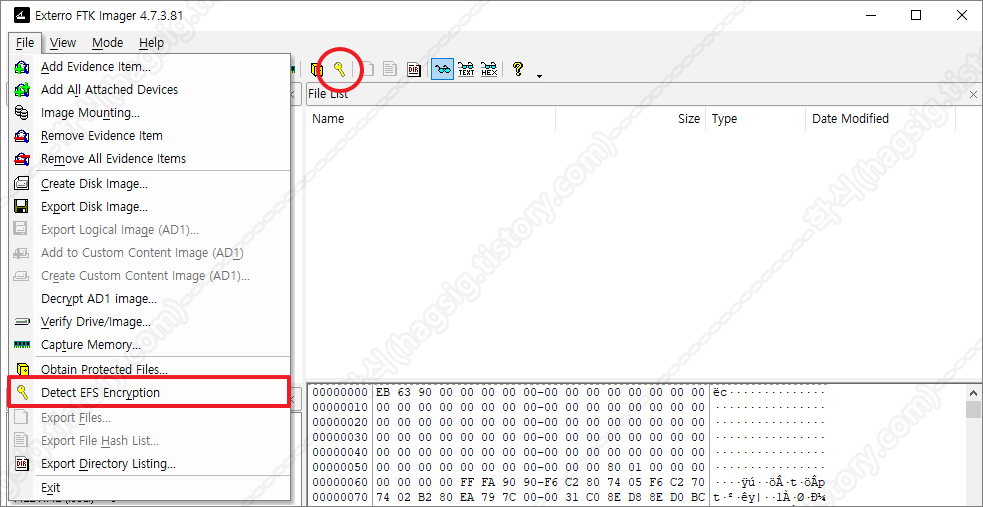

라. EFS 암호화 감지

- 파일이나 폴더가 Windows EFS(Encrypting File System)를 사용해 암호화되었는지 여부를 감지하는 데 사용된다.

1. 암호화 여부 확인 방법

- 이미지 파일 또는 드라이버를 로드한 뒤 아래의 과정을 수행한다.

- File → Detect EFS Encrytion 클릭 또는 메인화면의 노랑 열쇠 아이콘을 클릭한다.

- 암호화 여부가 메시지 창으로 출력된다.

바. 그외 기능

1. 삭제된 파일 복구

- 드라이브 또는 이미지 파일 등 로드 → X 표시된 파일 또는 폴더를 우클릭 → Export Files 클릭

- 휴지통에서 삭제된 파일을 복구하고 싶다면 Recle.bin 폴더를 확인해본다.

2. 해쉬값 추출

- 드라이브 또는 이미지 파일 등 로드 → 파일 또는 폴더를 선택한 뒤 우클릭 → Export File Hash List 클릭

'디지털 포렌식' 카테고리의 다른 글

| ShellBag를 이용한 열람(접근) 폴더 조사 방법 (0) | 2026.01.15 |

|---|